В этой статье разберём минимальные права для подключения к LDAP. Это обычно требуется корпоративным приложениям для интеграции с AD.

Offtop

Долго думал в какую рубрику положить данную статью. Вроде все приложения, которые я интегрировал с AD были на Linux. И контроллер домена чаще всего у меня это Linux (Zentyal). Но всё-же контроллер домена для большинства это Windows. Ну и так как описанное действие нужно выполнять из под Windows (создание групповых политик), то поместил данную статью в раздел — Windows.

Примеры приложений с интеграцией LDAP

Многие корпоративные приложения умеют интегрироваться в AD с помощью синхронизации LDAP, например:

- Zulip — корпоративный мессенджер;

- Nextcloud — сервер для хранения файлов;

- Redmine — система управления проектами;

- Р7-Офис — корпоративный сервер;

- Veyon — сервер для управления компьютерным классом;

- и многие другие.

В основном это приложения для Linux, которые могут интегрироваться в AD с помощью LDAP коннектора. Таким приложениям обычно требуется указать:

- адрес сервера LDAP (контроллера домена);

- имя пользователя для подключения к LDAP;

- пароль пользователя для подключения к LDAP.

Вот например инструкция для интеграции — Nextcloud с LDAP.

Часто для этих целей создают специального пользователя в домене. А некоторые используют логин и пароль администратора домена. Усугубляет эту ситуацию ещё и то, что эти логин и пароль нужно указать в конфигурационном файле. И если взломают наш сервер, и получат доступ к этому файлу, то получат доступ и к указанной там учётке.

Создаём пользователя для интеграции LDAP

Мало кто знает, но для интеграции с ldap можно использовать гостя и урезать ему права. При этом лучше выключить стандартного гостя и создать нового пользователя, например с именем LDAPbind. Затем удаляем этого пользователя из группы «Domain Users». И добавляем его в группу «Domain Guests».

Можно было бы на этом остановиться, но можно ещё подрезать этому пользователю права.

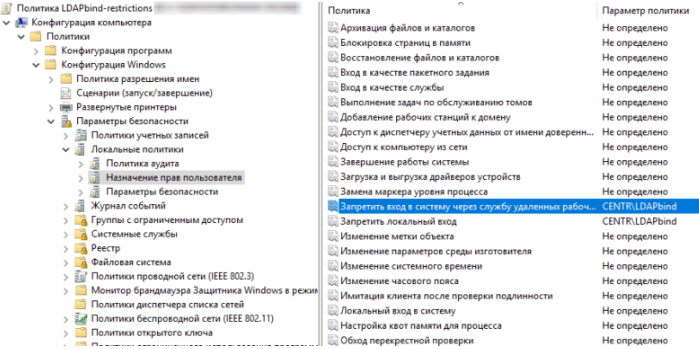

Для урезания прав открываем оснастку «Управление групповой политикой» и создаём новую политику. Можно её назвать «LDAPbind-restrictions». Переходим в «Конфигурация компьютера / Политики / Конфигурация Виндовс / Параметры безопасности / Локальные политики / Назначение прав пользователям». И здесь запрещаем для этого пользователя:

- «Запретить локальный вход»;

- «Запретить вход в систему через службу удалённых рабочих столов».

И чтобы применить изменения на данном компьютере, после проделанного, выполняем в командной строке следующую команду:

> gpupdate /force

Итог

Теперь вы знаете как правильно создать пользователя с минимальными правами и использовать его при интеграции приложений в AD.

Возможно вам понравятся другие статьи по Windows.